こんにちは!食欲の秋、人生最高体重を更新中なKIYONOエンジニアです

本日は、数年前からセキュリティ〜ネットワーク界隈で注目されている「ゼロトラスト」についてご紹介いたします

「ゼロトラスト」理解 〜 ゼロトラスト関連な「GCPサービス」

の流れで執筆しておりますので、是非最後までご覧いただければ幸いです

ゼロトラストとは

社内外のネットワーク環境における、従来の「境界」の概念を捨て去り、守るべき情報資産にアクセスするものはすべて信用せずにその安全性を検証することで、情報資産への脅威を防ぐという、セキュリティの新しい考え方

「ゼロトラスト」は 1 つの独立したテクノロジーでは無く

「アーキテクチャ(モデル)」「セキュリティ」「ネットワーク」etc …

といった、多様なテクノロジーや原則が使用されて構成される概念です

ゼロトラストの主要原則

「ゼロトラスト」の考え方は様々で正解は無いため、主要な考え方を以下でご紹介します

Verify and Never Trust

- 従来の境界型セキュリティ:「信頼し、必要な検証だけする (Trust But Verify)」

- ゼロトラストセキュリティ:「信頼せず、全て検証する(Verify and Never Trust)」

2010年、米国テックリサーチ企業のForrester Research社のアナリスト”John Kindervag” 氏により「ゼロトラスト」という言葉と、従来の境界型セキュリティからの転換が提唱されました

NISTの7大原則

- データソースとコンピュータサービスは、全てリソースと見なす

- ネットワークの場所に関係なく、通信は全て保護される

- 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

NISTの7大原則 は、2020年に発表されたゼロトラストの主要なガイドライン「NIST SP 800-207」の中で登場し、ゼロトラスト実現に向け提唱された有名な基本原則です

なぜ?ゼロトラストが注目されるのか

近年

- クラウドサービスの利用が急速に拡大

- テレワークの普及により場所・デバイス・社内外のコミュニケーション方法の多様化

- 外部からのみならず内部からの脅威による情報漏洩の事件の増加

といったように、企業のセキュリティリスクが急激に増大してきており

これまでの「内/外の境界で守る」という考え方では脅威から身を守りきれない状況へ…

そのため、従来の「境界」の概念を捨て去り、全て信用せず、全ての確認・検証を目指す

「ゼロトラスト」の考え方に注目が集まってきました

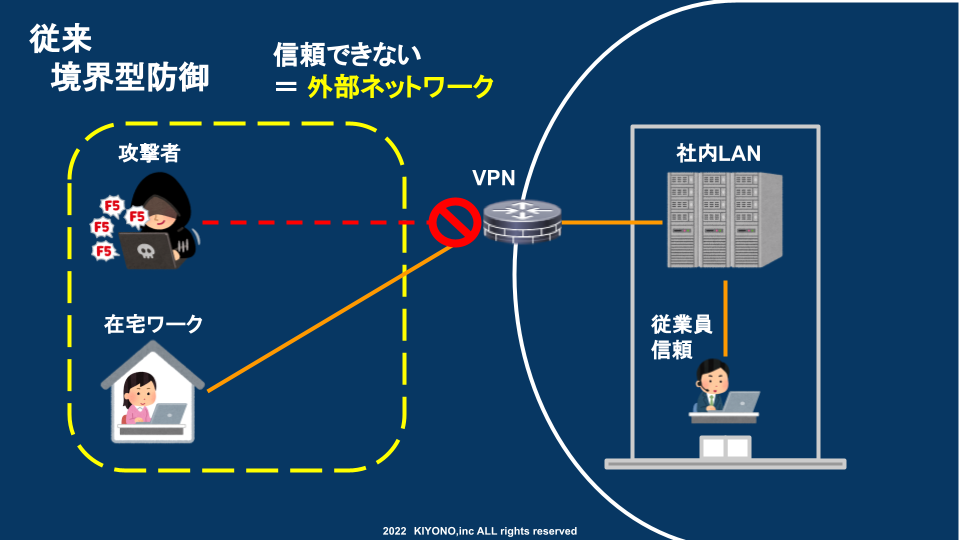

「境界型防御」と「ゼロトラスト」

ここでは、「企業のセキュリティ」を例にとり

「従来」のセキュリティ と「ゼロトラスト」のセキュリティを図を用いてご説明します

従来の「境界型防御」

どこを守るか → 内部のネットワーク全体を守る

- 社内の従業員、ネットワーク(内部) はみんな信頼できる

- 社外の人、ネットワーク(外部)は信頼できない

という前提のもと、「内/外」の境界による防御を行っていました

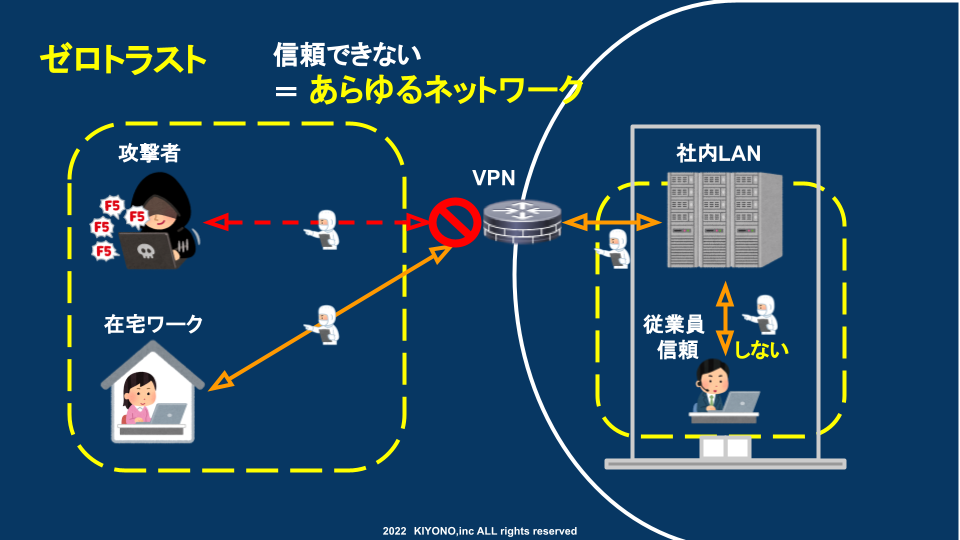

「ゼロトラスト」

- 何を守るのか → 「内/外」問わず、業務アプリや重要データ、端末などをそれぞれ守る

- 「社内/社外」に関わらず、あらゆる人・ネットワークを信用しない(都度厳しく認証する)

従来は「内/外」境界による「どこを守るか」に着目していましたが、

ゼロトラストでは「内/外」関係なく、「何を守るか」に着目し都度確認検証を行います

→ 境界防御のためにVPNなど管理者やユーザーの負担となる構築が不要となるため、セキュリティの向上と合わせて、結果的に社員の利便性向上にも繋がると言われています

GCPのゼロトラスト関連サービス

お待たせいたしました

ここからは、Google Cloud(GCP)の提供するサービスの中で、「ゼロトラスト」の考え方と関連するサービスをご紹介いたします

- きめ細かいアクセス制御(誰が、何を、何に対して、条件で…)と可視化によってクラウド リソースの一元管理を実現

- Recommender の機械学習を使ったスマート アクセス制御の最適化案により、管理者は Google Cloud リソースへの不要なアクセスを排除

- Workforce Identity 連携により、外部 ID プロバイダ(IdP)を活用してIAM を使用し、従業員(従業員、パートナー、請負業者などのユーザー グループ)を認証認可し、ユーザーが Google Cloud サービスにアクセスできるようにします

- SaaS利用のための認証・認可だけではなく、オンプレミス製品へも活用可能

- リクエスト属性で定義されたポリシーに対応するアクセスレベルを構成

- セキュリティ ステータス、IP アドレス、リソースタイプ、日時などの属性(コンテキスト属性)に基づいて、リソースに対するきめ細かいアクセス制御ポリシーを作成

- ID、アクセス、アプリ、エンドポイント管理(IAM / EMM)の統合プラットフォーム

- ユーザーがシングルサインオン(SSO)により、クラウド/オンプレミスを問わず様々なアプリに簡単安全にアクセス

- 多要素認証(MFA)でユーザーと企業データを保護

- エンドポイント管理による個人や会社のデバイスへのポリシーの適用

- HTTPS によってアクセスされるアプリケーションの一元的な承認レイヤの確立を実現し、ネットワーク レベルのファイアウォールに頼らずに、アプリレベルのアクセス制御管理を提供

- ユーザー ID を確認し、コンテキストを使用してユーザーにアクセスを許可すべきかどうかを判断

- VPN を使用せずに、信頼できないネットワークからでも作業可能

- クラウドアプリやオンプレミスアプリとの連携可能

- 組織のノートパソコン、デスクトップ、モバイル デバイスのセキュリティ体制の概要を把握

- Google Cloud、Cloud Identity、G Suite のすべてのお客様がご利用いただけるプロダクト

- 管理者またはセキュリティ運用担当者として、組織のデータにアクセスしているデバイスのインベントリを作成可能

- Identity and Access Management(IAM)から独立した、Google Cloud サービスのセキュリティ防御の追加レイヤーを提供

- Cloud IAM が詳細な ID ベースのアクセス制御を可能にする一方、VPC SC は、境界全体でのデータ送信の制御を含む、より広範なコンテキストベースの境界セキュリティを可能に

- プロジェクト内の Google Cloud サービスを保護し、データの漏洩のリスクを軽減するために、組織、フォルダ、プロジェクト レベルでサービス境界を指定

- 検索、分析、アラートを備えたフルマネージドでリアルタイムなログ管理

- Cloud Monitoring、Error Reporting、Cloud Trace により可視化、レポート、追跡

- Cloud Audit Logs により、誰が使用したかの監視・確認

Cloud Data Loss Prevention(DLP)

- クラウド内外のデータを管理

- 組織全体の機密データのリスクを可視化

- 機密データのマスキング、トークン化

Beyond Corp

上記で、ゼロトラストに関連する Google Cloud(GCP)サービス をご紹介しましたが、最後に「ゼロトラスト」環境の実現に特化したGoogleのサービス「BeyondCorp」をご紹介します

BeyondCorp は、これまでGoogleが使用してきたゼロトラストコンセプトを、組織が導入できるよう用意されたサービスの「パッケージ」です

Google WorkSpaceやGCPを活用して、使い慣れたGoogle Chromeをユーザー認証の窓口とすることで「組織単位」での「ゼロトラスト」導入を支援します

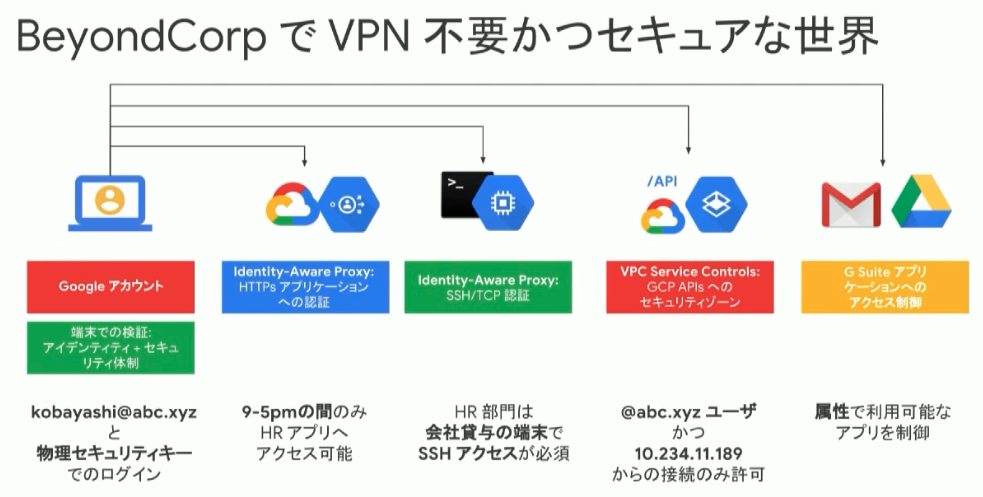

最大の特徴は、VPNを利用しなくても簡単にテレワークを実現できる点です。BeyondCorp は、VPN を使用しなくてもすべての従業員が「信頼できないネットワーク」を前提としながら働くことを目指して開発されています

2014年、Google社がゼロトラストの考え方を取り入れ約8年計画で自社ネットワークすべてインターネットに移行し「BeyondCorp」として発表しました。この事例が世界的に「ゼロトラスト」を広めたきっかけとなったみたい

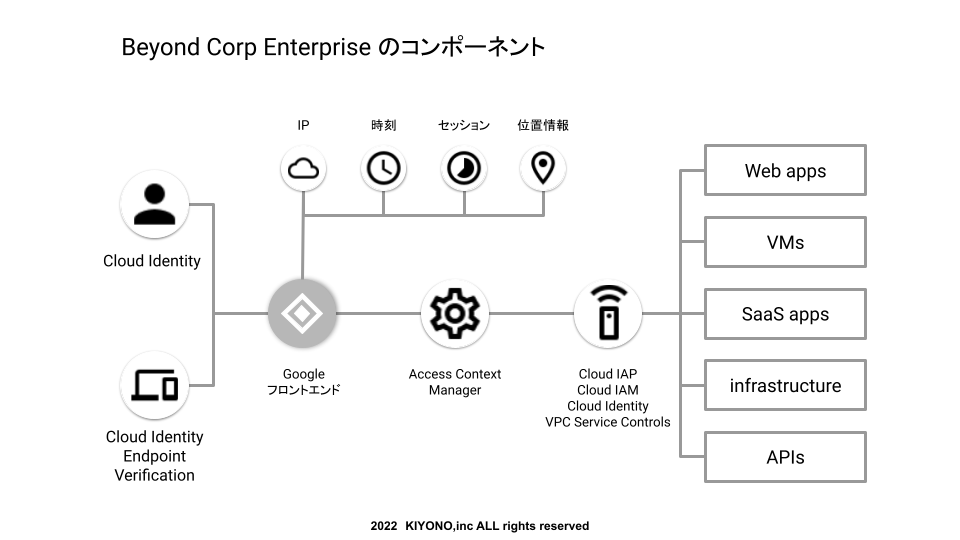

Beyond Corp のコンポーネント

Beyond Corpの料金

Beyond Corpの料金は、ユーザー1人あたりの月額制(最低合計契約額 有り)となっており、

現在(2022年9月時点)で、下表のとおり2種類の有料プランが提供されています

| プラン | 最低合計契約額 | ユーザー1人あたり月額 |

| BeyondCorp Enterprise Essentials | $10,000 USD | $ 4 USD |

| BeyondCorp Enterprise | $14,000 USD | $ 6 USD |

※「Google Cloud(GCP)」のベースライン機能 と「BeyondCorp Enterprise(Essentials)」で利用可能な機能別比較表には、こちらからご確認いただけます。

Beyond Corp の特徴と導入するメリット

最後に、Beyond Corp の特徴と導入するメリットを以下のとおりまとめます

- 場所を問わずに社内システムに接続ができる

- アクセスする際にユーザーのIDや端末情報に基づき許可をするので、場所を問わずにセキュア環境で社内システムにアクセス

- アクセス管理を統合できる

- 低コストで、導入までの展開が早い

Beyond Corpは、GCPのクラウド環境を活用する場合で、厳しいセキュリティ要件クリアする必要のある際に最適な選択肢と言えます

おわりに

いかがだったでしょうか。本日はゼロトラストと関連するGCPサービスについて解説しました。

今回、調査・執筆を終えての感想としては、「ゼロトラスト」な構成の環境・システム導入時のサービス選定の際には、「ゼロトラスト」の考え方の理解がとても重要だと感じました。「ゼロトラスト」を捉える一定の基準を持つことで、GCP以外のツールの選定や構成にも応用が効くと思います

おわりに、KIYONOでは、Google認定資格保持者が多数在籍。GCPをはじめクラウドを活用したデータ分析の基盤構築やデータ活用を支援しておます。

また、クラウドやデータ活用等に限らず、GCP製品のことでご相談がありましたら、気兼ねなく以下「お問い合わせ」フォームよりご連絡ください!

コメント